Achei num site russo especializado em telefones chineses um programa para fazer backup dos arquivos do sistema Android de celulares baseados no chip MT6516. É um aplicativo para rodar scripts shell do Linux, mais um script shell que automatiza todo o processo de cópia. Extraí as pastas deste ZIP e copiei-a para o cartão SD. Pelo gerenciador de arquivos do celular, entrei na pasta do programa e executei-o para instalá-lo. A seguir, adicionei o script ao programa. O script é este:

# CreateDir mkdir /sdcard/backup_ # ddImage dd if=/proc/mtd of=/sdcard/backup_/firmware.info dd if=/dev/mtd/mtd0 of=/sdcard/backup_/preloader.img dd if=/dev/mtd/mtd1 of=/sdcard/backup_/nvram.img dd if=/dev/mtd/mtd2 of=/sdcard/backup_/seccnfg.img dd if=/dev/mtd/mtd3 of=/sdcard/backup_/uboot.img dd if=/dev/mtd/mtd4 of=/sdcard/backup_/boot.img dd if=/dev/mtd/mtd5 of=/sdcard/backup_/recovery.img dd if=/dev/mtd/mtd6 of=/sdcard/backup_/secstatic.img dd if=/dev/mtd/mtd7 of=/sdcard/backup_/misc.img dd if=/dev/mtd/mtd10 of=/sdcard/backup_/logo.img dd if=/dev/mtd/mtd11 of=/sdcard/backup_/expdb.img mount -o remount,rw -t yaffs2 /dev/block/mtdblock8 /system cat /sdcard/Install/BackUp/yaffs_back_2.2/gen/mkyaffs2image > /system/bin/mkyaffs2image chmod 4777 /system/bin/mkyaffs2image /system/bin/mkyaffs2image /system /sdcard/backup_/system.img /system/bin/mkyaffs2image /cache /sdcard/backup_/cache.img /system/bin/mkyaffs2image /data /sdcard/backup_/data.img

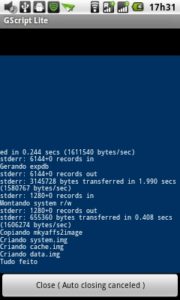

Modifiquei um pouco este script para gerar arquivos com nomes adequados ao celular Wei Dream (preloader_bird16_a10y.bin, uboot_bird16_a10y.bin) e para dar mensagens mais descritivas do que está acontecendo. Executei este script (dando as permissões de root) e, depois de vários minutos trabalhando, aparece a mensagem “Tudo feito”, conforme indica a imagem abaixo.

Estes comandos todos poderiam ser emitidos em um terminal, um a um, mas num script é mais prático. “dd” é o programa padrão do projeto GNU para cópia de arquivos, convertendo o que for necessário conforme o arquivo de entrada e arquivo de saída. “if” é o “input file”, “of” é o “output file”. No caso, os input files são partições inteiras do Android, que são copiados para um arquivo de backup byte por byte. Isto se chama dump de memória ROM (despejo). Fácil, não? Linux rox!

Estes comandos todos poderiam ser emitidos em um terminal, um a um, mas num script é mais prático. “dd” é o programa padrão do projeto GNU para cópia de arquivos, convertendo o que for necessário conforme o arquivo de entrada e arquivo de saída. “if” é o “input file”, “of” é o “output file”. No caso, os input files são partições inteiras do Android, que são copiados para um arquivo de backup byte por byte. Isto se chama dump de memória ROM (despejo). Fácil, não? Linux rox!

O comando “dd” faz uma cópia bruta dos dados da memória flash. Depois de gerados estes arquivos, copiei-os para o PC e usei o MTK ROM Studio para eliminar dados desnecessários e deixar as ROMs no formato certo para ser reflashado de volta ao Wei Dream. Este programa também gera o arquivo scatter, usado para indicar as posições de memória em que os arquivos serão gravados. O MTK ROM Studio foi criado pelo russo linerty, talvez o maior hacker de MT6516 do mundo.

O interessante destas informações é que o script acaba informando sobre a estrutura das ROM e de arquivos do sistema. Segundo linerty, a estrutura das ROM de sistema é a seguinte, em tradução livre do russo:

- preloader (0,25 MB.) – Pré-carregador. Fornece ao telefone comunicação com o FlashTool em “modo USB”, e fornece a unidade de partida. Presumivelmente carrega uboot na memória e passa o controle a este módulo. Deve ser carregado com o cabo USB-serial TTL. As ROMs restantes, listadas a seguir, são gravadas pelo cabo USB normal.

- nvram (3,0 MB) – Mantém as células de calibração, IMEI, endereços MAC, endereços de BlueTooth e Wi-Fi e muito mais. O ponto de montagem é /data/nvram.

- seccnfg (0125 MB) – Coisa desconhecida, geralmente contém apenas vazio “FF FF …”.

- uboot (0,375 MB) – Drivers bootloader e para a inicialização do equipamento principal (monitor, CPU, GPIO).

- boot (6,0 MB) – o kernel e drivers de sistema operacional (câmeras, sensores). O ponto de montagem é o diretório raíz /.

- recover (6,0 MB) – mini-sistema (o sistema no kernel). Sua função é unicamente fazer o backup/restore de aplicativos do sistema, ou seja, restaurar as configurações de fábrica. A recuperação funcional estendida, naturalmente, é muito mais rica.

- secstatic (1,156 MB) – sec_ro, Pouco conhecido. Provavelmente ligado à informações de segurança. O ponto de montagem é /system/secro. O sistema de arquivos é YAFFS2.

- misc (0,375 MB) – Conteúdo desconhecido. Geralmente contém apenas vazio “FF FF …”.

- logo (3,0 MB) – A primeira imagem que aparece quando o celular é ligado [acho que a segunda imagem].

- expdb (0,65 MB.) – Conteúdo desconhecido. Geralmente contém apenas vazio “FF FF …”.

- system (~ 160-210 MB) – A partição de sistema Android. É tudo o que se relaciona com a operação do dispositivo. Contém uma série de funções suportadas pelo sistema operacional Linux. Tudo o que se mudar neste aquivo não está sujeito a restauração da reposição de fábrica. Ponto de montagem /system. Sistema de arquivo YAFFS2.

- cache (62,0 MB) – partição para a localização dos arquivos temporários. Normalmente usado por aplicações (“Mercado”, “Gerenciador de ROM” …). Completamente apagada quando se faz uma reposição de fábrica. Ponto de montagem é /cache. Sistema de arquivos YAFFS2.

- userdata (~ 220-290 MB) – dados do usuário. Esta seção guarda dados de softwares instalados como calendários, perfis, configurações de programas e sistemas diferentes. Com a perda de conteúdo da seção, geralmente o desempenho do sistema não é afetado. Completamente apagado quando se faz uma reposição de fábrica. O ponto de montagem é /data. Sistema de arquivos YAFFS2.

Nem todos estes arquivos são necessários para se reflashar com sucesso o Wei Dream.

A estrutura de arquivos também é indicada no log de boot, recuperado com o comando dmesg dentro do shell Android:

<5>[ 1.055415] Creating 13 MTD partitions on "MT6516-Nand": <5>[ 1.056125] 0x000000000000-0x000000020000 : "preloader" <5>[ 1.058539] 0x000000020000-0x000000320000 : "nvram" <5>[ 1.060678] 0x000000320000-0x000000340000 : "seccnfg" <5>[ 1.062672] 0x000000340000-0x0000003a0000 : "uboot" <5>[ 1.064665] 0x0000003a0000-0x0000009a0000 : "boot" <5>[ 1.066647] 0x0000009a0000-0x000000fa0000 : "recovery" <5>[ 1.068716] 0x000000fa0000-0x0000010c0000 : "secstatic" <5>[ 1.070895] 0x0000010c0000-0x000001120000 : "misc" <5>[ 1.072997] 0x000001120000-0x00000bb20000 : "system" <5>[ 1.075592] 0x00000bb20000-0x00000f720000 : "cache" <5>[ 1.077709] 0x00000f720000-0x00000fa20000 : "logo" <5>[ 1.079599] 0x00000fa20000-0x00000fac0000 : "expdb"

O comando “cat /proc/partitions” revela o tamanho das partições em número de blocos:

# cat /proc/partitions major minor #blocks name 31 0 128 mtdblock0 31 1 3072 mtdblock1 31 2 128 mtdblock2 31 3 384 mtdblock3 31 4 6144 mtdblock4 31 5 6144 mtdblock5 31 6 1152 mtdblock6 31 7 384 mtdblock7 31 8 174080 mtdblock8 31 9 61440 mtdblock9 31 10 3072 mtdblock10 31 11 640 mtdblock11 31 12 267520 mtdblock12 179 0 1966080 mmcblk0 179 1 1707008 mmcblk0p1 179 2 258048 mmcblk0p2

E o comando “cat /proc/mounts” descreve os tipos de sistemas de arquivos e parâmetros de montagem:

# cat /proc/mounts rootfs / rootfs ro,relatime 0 0 tmpfs /dev tmpfs rw,relatime,mode=755 0 0 devpts /dev/pts devpts rw,relatime,mode=600 0 0 proc /proc proc rw,relatime 0 0 sysfs /sys sysfs rw,relatime 0 0 tmpfs /mnt/asec tmpfs rw,relatime,mode=755,gid=1000 0 0 /dev/block/mtdblock8 /system yaffs2 ro,relatime 0 0 /dev/block/mtdblock12 /data yaffs2 rw,nosuid,nodev,relatime 0 0 /dev/block/mtdblock9 /cache yaffs2 rw,nosuid,nodev,relatime 0 0 /dev/block/mtdblock6 /system/secro yaffs2 ro,relatime 0 0 /dev/block/vold/179:1 /mnt/sdcard vfat rw,dirsync,nosuid,nodev,noexec,relatime,uid=1000,gid=1015,fmask=0702,dmask=0702,allow_utime=0020,codepage=cp437,iocharset=iso8859-1,shortname=mixed,utf8,errors=remount ro 0 0 /dev/block/vold/179:1 /mnt/secure/asec vfat rw,dirsync,nosuid,nodev,noexec,relatime,uid=1000,gid=1015,fmask=0702,dmask=0702,allow_utime=0020,codepage=cp437,iocharset=iso8859-1,shortname=mixed,utf8,errors=remount-ro 0 0 tmpfs /mnt/sdcard/.android_secure tmpfs ro,relatime,size=0k,mode=000 0 0

Com estas informações, posso recriar o firmware de um smartphone Android MT6516 a partir do despejo (dump) da ROM (Read Only Memory). A receita de bolo é a seguinte:

- Baixei o programa “MTK_Rom_Studio_1.1.77.146.rar” (Mirror 1 , Mirror 2, Traduzido para o português) e descompactei o arquivo para uma pasta.

Por exemplo: “C:\MTK_Rom_Studio\”. - Criei uma pasta para o firmware coletados.

Por exemplo, “C:\FwForSPFT\”. - Coloquei nesta pasta o dump da ROM.

Por exemplo, uma árvore de diretórios e arquivos ficaria assim:- C:\

- FwForSPFT\

- boot.img

- data.img

- firmware.info

- logo.img

- preloader_bird16_a10y.img

- recovery.img

- secro.img

- system.img

- uboot_bird16_a10y.img

- FwForSPFT\

- C:\

- Executei o programa “MTK_Rom_Studio.exe”.

- Escolhi o menu “Arquivo > Carregar firmware.info” na pasta com o firmware coletado:

Por exemplo, o arquivo “C:\FwForSPFT\firmware.info”. - Escolhi o menu “Modo > Profi”.

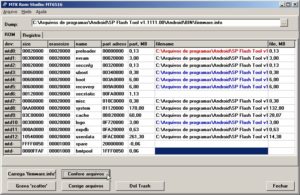

- Cliquei no botão “Confere arquivos”. Aparece a tela a seguir.

Em vermelho, aparecem arquivos ROM incorretos; em azul, arquivos não-ótimos; em Preto, arquivos com estado desconhecido. - Cliquei no botão “Corrige arquivos”.

O programa MTK_Rom_Studio irá realizar as seguintes ações automaticamente:- criar um arquivo scatter para uso do programa SP FlashTool. Este arquivo informa sobre a distribuição (scatter) dos arquivos ROM na memória flashdo aparelho;

Será um arquivo “C:\FwForSPFT\MT6516 _Android_scatter.txt”. O nome do arquivo scatter depende de plataforma do celular.

- Coletar e exibir informações sobre o arquivo de firmware (eles devem estar no mesmo diretório do arquivo “firmware.info”);

- Verificar e corrigir os arquivos de dump para o sucesso da gravação do firmware para o telefone. Antes, o programa de ajustamento cria cópias de backup de arquivos em uma pasta chamada “bak”;

Por exemplo, esta será uma pasta: “C:\FwForSPFT\bak”. - Remover firmwares que não puderam ser ajustados e podem ameaçar o reflasheamento, ou arquivos extras desnecessários.

Por exemplo, todas as operações de arquivos serão realizados na pasta: “D:\FwForSPFT\”.

- criar um arquivo scatter para uso do programa SP FlashTool. Este arquivo informa sobre a distribuição (scatter) dos arquivos ROM na memória flashdo aparelho;

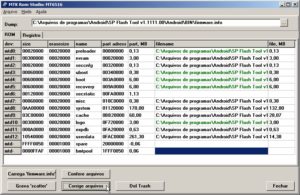

- A seguir, cliquei no botão “Grava ‘scatter'” para gravar o arquivo que define a distribuição das imagens na memória flash, para uso do SP FlashTool.

- O firmware pronto para ser flashado pelo SP FlashTool será colocado na pasta original com o dump. A subpasta “bak” pode ser removida.

Por exemplo, uma árvore de diretórios e arquivos de firmware final será:- C: \

- FwForSPFT \

- boot.img

- data.img

- firmware.info

- logo.img

- MT6516_Android_scatter.txt

- preloader_bird16_a10y.img

- recovery.img

- secro.img

- system.img

- uboot_bird16_a10y.img

- FwForSPFT \

- C: \

Bonus track: Engineer mode

Entre no Modo Engenheiro do Wei Dream discando *#*#3646633#*#* (não é preciso clicar no telefonezinho). Podem ser configurados muitos ajustes de hardware neste modo. Incluindo desconfigurar tudo…

Programas e dados utilizados

- Para quem não quer ter todo este trabalho, baixe aqui o firmware do celular Wei Dream (modelo Y803 com chip MT6516).

- Baixe o GScript Lite com script em português para backup do sistema Android Wei Dream.

- Baixe o MTK ROM Studio em português.

Use por sua conta e risco. Não nos responsabilizamos por quaisquer danos ao seu celular.

Referências

- Hero H6 (MT6515, Android 2.2, TV, WiFi)

- Создание дампа ROM и работа с ним (MT65xx, Android). Descarregar ROM e trabalhar com ela.<http://forum.china-iphone.ru/post349443.html#p349443>

En este caso estan todas las direcciones correlativas. Sin embargo yo tengo un mtk6577 que el preloader y dsp_bl tienen ubicacion dev/misc.sd y no se como extraerlas, pues me da error al extraer con flashtool. Me sabrias explicar como extraerlas. Gracias

preloader 0x0000000000040000 0x0000000000000000 2 /dev/misc-sd

dsp_bl 0x00000000005c0000 0x0000000000040000 2 /dev/misc-sd

mbr 0x0000000000004000 0x0000000000000000 2 /dev/block/mmcblk0

ebr1 0x000000000005c000 0x0000000000004000 2 /dev/block/mmcblk0p1

pmt 0x0000000000400000 0x0000000000060000 2 /dev/block/mmcblk0

nvram 0x0000000000300000 0x0000000000460000 2 /dev/block/mmcblk0

seccfg 0x0000000000020000 0x0000000000760000 2 /dev/block/mmcblk0

uboot 0x0000000000060000 0x0000000000780000 2 /dev/block/mmcblk0

bootimg 0x0000000000600000 0x00000000007e0000 2 /dev/block/mmcblk0

recovery 0x0000000000600000 0x0000000000de0000 2 /dev/block/mmcblk0

sec_ro 0x0000000000600000 0x00000000013e0000 2 /dev/block/mmcblk0p5

misc 0x0000000000060000 0x00000000019e0000 2 /dev/block/mmcblk0

logo 0x0000000000300000 0x0000000001a40000 2 /dev/block/mmcblk0

expdb 0x00000000000a0000 0x0000000001d40000 2 /dev/block/mmcblk0

ebr2 0x0000000000004000 0x0000000001de0000 2 /dev/block/mmcblk0

android 0x0000000020100000 0x0000000001de4000 2 /dev/block/mmcblk0p6

cache 0x0000000020100000 0x0000000021ee4000 2 /dev/block/mmcblk0p2

usrdata 0x0000000040100000 0x0000000041fe4000 2 /dev/block/mmcblk0p3

fat 0x00000000662fc000 0x00000000820e4000 2 /dev/block/mmcblk0p4

bmtpool 0x0000000000a00000 0x00000000ff9f0050 2 /dev/block/mmcblk0

Olá, Tonio!

Veja como extrair em http://forum.china-iphone.ru/viewtopic.php?p=509017. TRaduza com o Google Translator.

Olá amigo dê uma olhada neste “Tutorial Trocar Memória Interna Pela Externa A9330 e A9550!!” e me diga o se o vold.fstab deles está faltando algo para funcionar no meu MT6573

Olá, Pedro!

Não conhecia este procedimento. Vou tentar um dia destes.

Bom dia amigo! Encontrei um tutorial que pode resolver a minha situação. Mas não deu certo aqui com o MT6573. O que acha?

Qual o link do tutorial?

Olá amigo! Sabes fazer o mesmo com o android 4.0.3 MT6573?

Olá, Pedro!

O procedimento é parecido. Olhe o site russo para ver o procedimento.

Bom dia! O senhor tem o link?

Tens algum tutorial para dar boot pelo SDcard?

O link está ali no final da matéria. Não sei como dar o boot pelo SD, mas disassemblei o bootloader e estou estudando. Talvez descubra alguma coisa.

Ok Meu amigo, aguardo ansioso, já revirei a internet. E nada satisfatório. Meu android usa BB chip: MT6573 model: yusu B920. Grande abraço e meus parabéns pelo blog.

Valeu, Pedro!

Bom dia, desta maneira também é possível recuperar um Wei que está “Brickado”?

Olá, Rafael!

Talvez seja possível recuperar. Eu recuperei o meu com o cabo serial que mostro em outro artigo.